La compra-venta de identidades robadas en Internet es un problema creciente y preocupante en la era digital. Los ciberdelincuentes utilizan técnicas y recursos como el phishing, el malware y la ingeniería social para obtener información personal de los usuarios, y luego vender estos datos en los mercados negros (black markets).

Esta información robada puede incluir filiaciones completas, direcciones postales, buzones de correo electrónico, documentos identidad, o información financiera como tarjetas de crédito entre otros.

Los compradores de estas identidades robadas pueden utilizar la información para cometer fraudes, abrir cuentas bancarias de forma ilícita, cursar altas en servicios de terceros, o incluso explotar información directa a la que tengan acceso como es el caso de buzones de correo electrónico.

En este artículo, exploraremos el oscuro mundo de la compra-venta de identidades robadas en Internet, analizando cómo funciona el mercado negro, quiénes son los compradores y vendedores, y qué se puede hacer para protegerse contra este tipo de amenazas.

A diario se cometen ataques informáticos contra todo tipo de organizaciones y personas, con el objetivo de robar información personal y/o confidencial y utilizarla con fines malintencionados.

Los ataques son perpetrados por cibercriminales de forma aislada, grupos de estos de forma organizada y profesionalizada, e incluso por actores estatales con diversos fines (incluida la afectación a la seguridad nacional de los estados).

En muchos casos, los atacantes explotan directamente la información robada realizando escaladas de privilegios de acceso a sistemas de información y/o servicios, lo que les permite obtener aún más información y acceder a recursos más valiosos. Sin embargo, en otros casos, la información robada se vende en el mercado negro al mejor postor.

El mercado negro de información robada es un lugar oscuro en el que acceder a informaciones de “alto nivel” se convierte en una complicada tarea a través de coberturas digitales con amplia presencia y peso a lo largo del tiempo. Se trata de foros clandestinos y sitios web accesibles en algunos casos por invitación privada, o en espacios habilitados sólo temporalmente (como es el caso de la mayoría de los disponibles en redes dark como ONION TOR).

Los compradores pueden ser desde otros ciberdelincuentes que utilizan la información para cometer fraudes, hasta agencias de inteligencia que emplean la información para obtener ventaja en la geoestrategia internacional.

En el caso de las empresas, la venta de información robada puede tener graves consecuencias; incluyendo la pérdida de confianza de los clientes al hacerse pública y notoria, el daño a la reputación de la empresa, multas y sanciones regulatorias, y pérdida de ingresos y oportunidades de negocio.

En el caso de ciudadanos a título individual, pueden ver revelada su información privada, recibir cargos por productos y servicios que no han comprado de forma voluntaria, y en la mayoría de los casos suplantaciones de identidad con consecuencias graves y dispares.

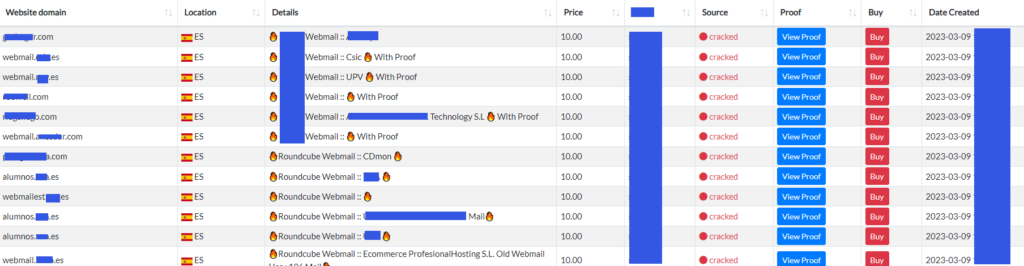

Uno de los comercios más comunes de los cibercriminales es la compra-venta de accesos a cuentas de correo corporativas. Desde DARKDATA se monitorizan en tiempo real decenas de espacios en aras de detectar de manera temprana fugas de datos. En el siguiente ejemplo podemos ver accesos a buzones geolocalizados en España comerciados a fecha de este artículo:

Como se puede apreciar en la imagen, los precios de venta de este tipo de datos son irrisorios, más si cabe para aquellos que los compran con fines altamente lucrativos con su ulterior explotación.

Las compra-venta de este tipo de productos se materializa en criptomoneda, garantizando el anonimato de comprador y vendedor.

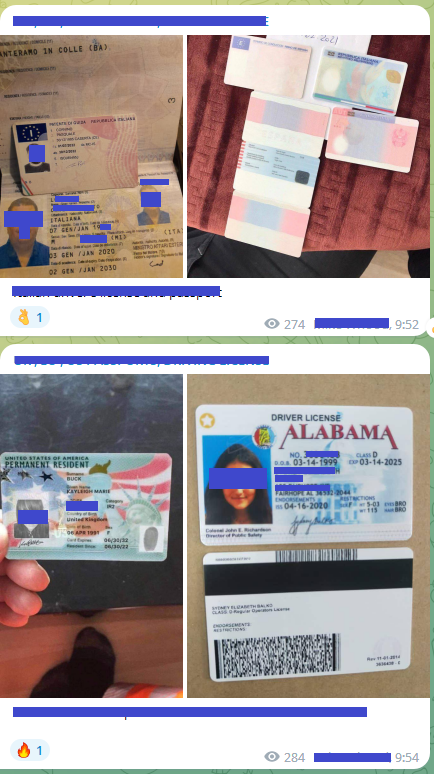

El comercio de accesos a cuentas de e-mail corporativas es sólo la punta de iceberg. Se comercia con todo tipo de información personal sustraída, incluso con documentación de identidad o imágenes de esta; la cual propicia el alta en servicios de todo tipo para emplear como muleta para ataques más complejos.

En la siguiente imagen podemos ver la comercialización de documentos de identidad:

Por supuesto no puede faltar en este tipo de espacios la venta de medios de pago sustraídos o clonados como las tarjetas bancarias. En este caso los ciberatacantes se sirven de código dañino para obtener las numeraciones y códigos de seguridad de las tarjetas, y de ingeniería social combinada con mail y call spoofing para obtener las numeraciones de MFA.

Es fundamental que las empresas y particulares tomen medidas de seguridad proactivas para proteger su información y evitar el robo de datos. Esto incluye el uso de técnicas de seguridad como la autenticación multifactor, el cifrado de datos, la detección de intrusiones y el monitoreo de la red para detectar actividades anómalas.

Asimismo, la formación y capacitación específica del personal que maneja cuentas financieras dentro de una empresa, es parte fundamental del proceso de prevención de estas amenazas.